Das Cordaware bestproxy Sicherheitskonzept

Das bestproxy Sicherheitskonzept

Die Risiken gängiger Methoden:

- Hochriskante Methoden: Große Sicherheitslücken durch Ausnahmeregelungen für eingehende Verbindungen

- Langwierige und unübersichtliche Freigabeprozesse

- Hohe Fehleranfälligkeit durch enormen Administrationsaufwand

Vorteile des bestproxy Sicherheitskonzepts:

- Sicherheitslücken werden geschlossen

- Keine Ausnahmeregelungen für eingehende Verbindungen

- Deutliche Verkürzung der Bereitstellungsprozesse der Services

- Zero Configuration der Firewall

Die Risiken gängiger Methoden

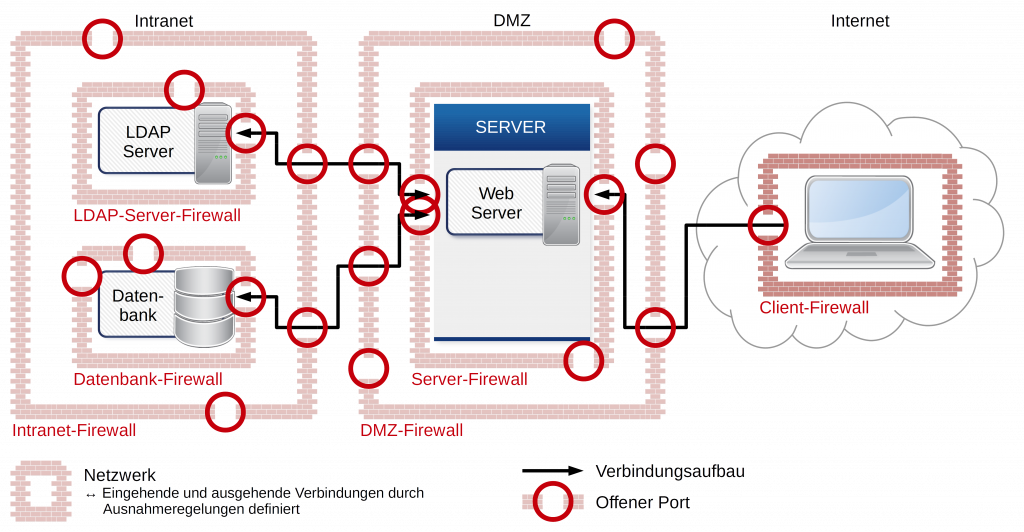

Mit herkömmlichen Lösungen interne Daten oder Services für externe Benutzer bereitzustellen, stellt ein hohes Sicherheitsrisiko für Ihr internes Netzwerk dar. Beispielsweise Ausnahmeregelungen für eingehende Verbindungen zu definieren, erweisen sich als sehr aufwendige, langwierige und riskante Methoden. Weiter zählen dazu unter anderem die Freigabeprozesse und die Verwaltung der Ports oder auch der Aufbau einer aufwendigen DMZ-Struktur. Das Problem sind die Vielzahl an Ausnahmeregelungen, welche durch die Komplexität schnell unüberschaubar werden und daher zu Fehlern verleiten. Die Umsetzung bedeutet immer einen enormen Administrationsaufwand und Ihre Firewalls sind angreifbar.

Auch das Bundesamt für Sicherheit in der Informationstechnik gibt Empfehlungen zur Thematik.

„Der Verbindungsaufbau sollte grundsätzlich aus dem Netzsegment mit dem höheren Schutzbedarf in das Netzsegment mit dem niedrigeren Schutzbedarf aufgebaut werden.“

„Es muss sichergestellt sein, dass es keinen unbefugten, von außen initiierten Verbindungsaufbau in das geschützte Netz gibt.“

– Bundesamt für Sicherheit in der Informationstechnik – Kapitel 5.6.1 „Absicherung der Netze“

Die Verbesserung durch das bestproxy Sicherheitskonzept

Hier geht Cordaware neue Wege! Um diese Problemstellung bisheriger Lösungen aufzugreifen, haben wir das Cordaware bestproxy Sicherheitskonzept entwickelt, welches ein zeitgemäßes Sicherheitssystem darstellt.

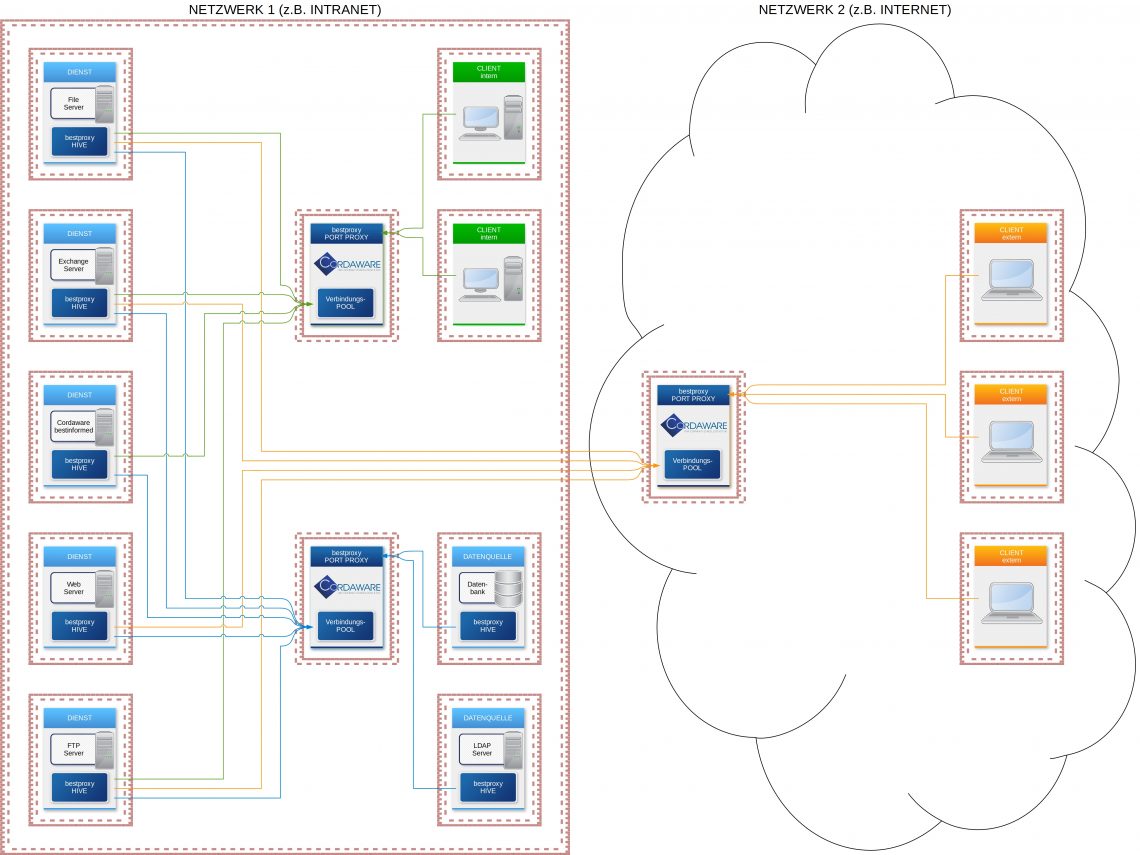

Komplexe Strukturen ablösen

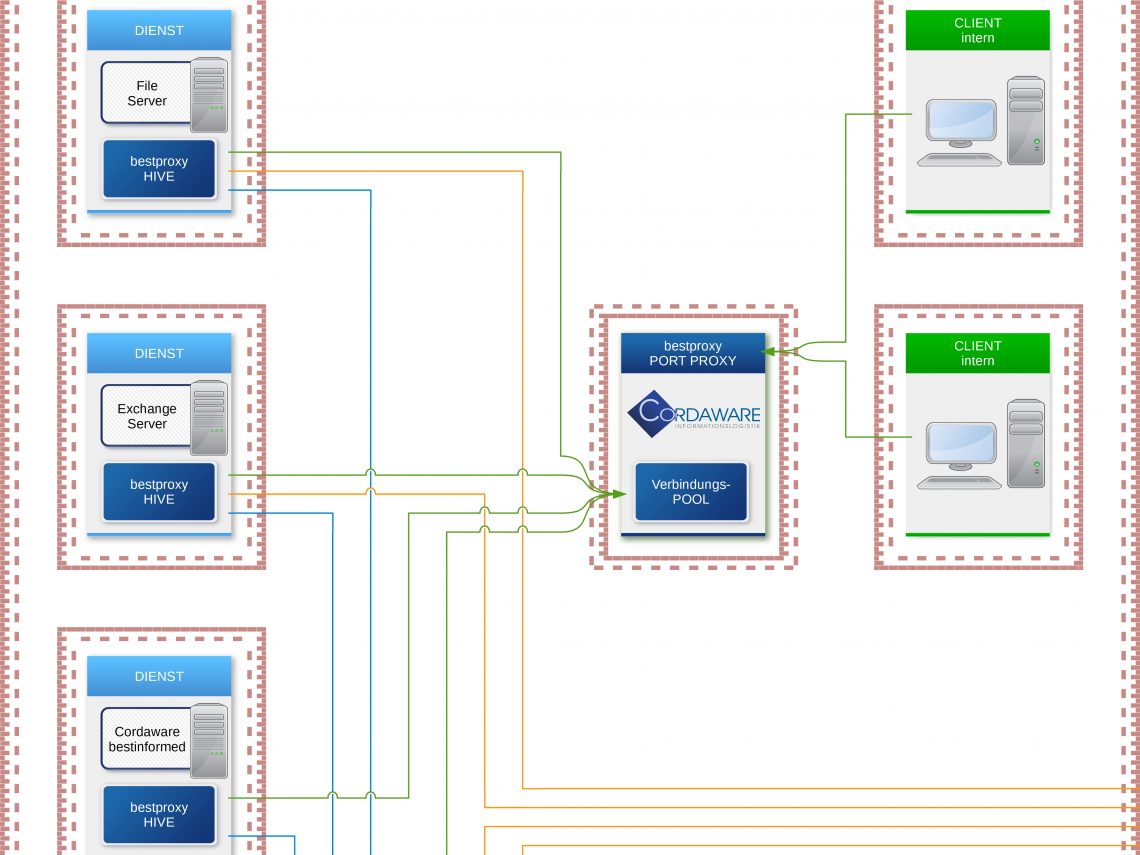

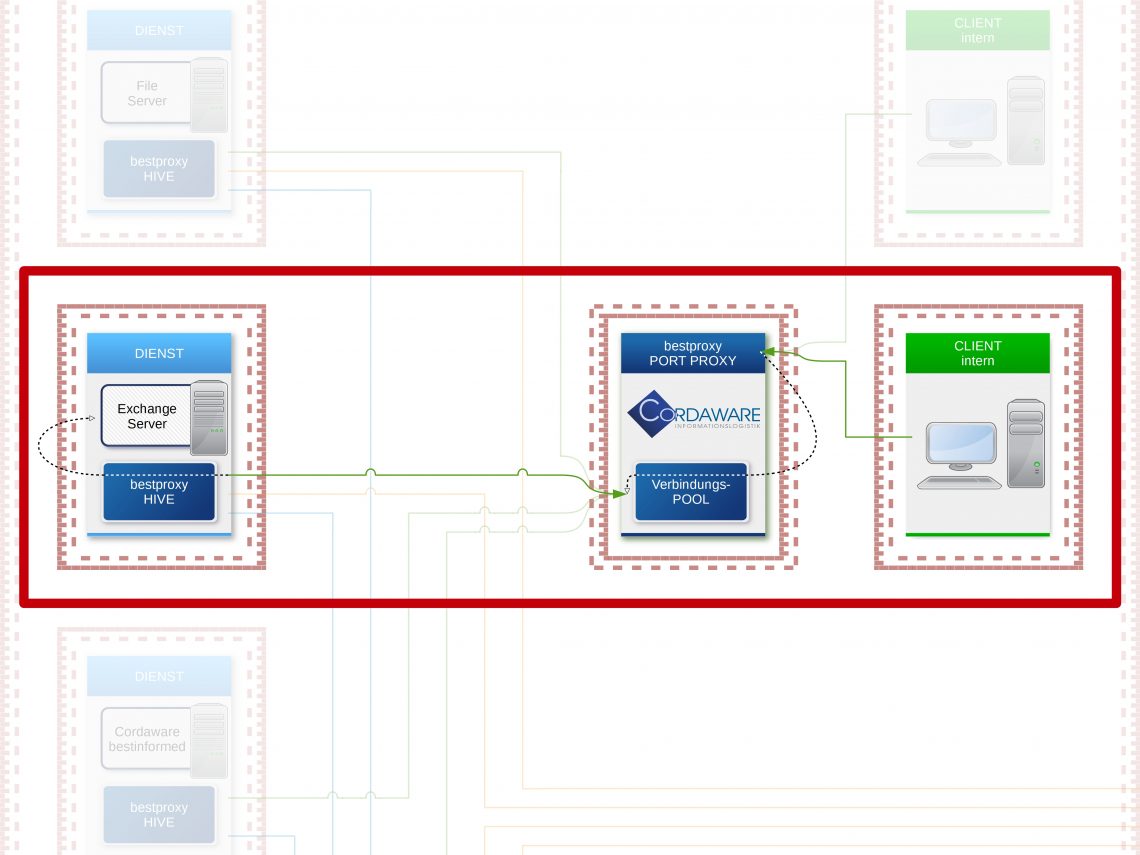

Die Server, welche der Verfügbarkeit halber bisher in einer DMZ bzw. einem Zwischennetz vorgelagert waren, werden jetzt in das interne geschützte Netzwerk zurückgezogen. Dort werden die Server mit der sogenannten „Hive“-Komponente des Sicherheitskonzeptes ausgestattet.

Im Zwischennetz hingegen befindet sich nur noch eine einzige Komponente der „Portproxy“. Der „Hive“ baut nun beim Starten des bereitzustellenden Service eine Verbindung zum „Portproxy“ auf, welcher dann den im „Hive“ konfigurierten Verbindungsport nach außen öffnet und so einen Zugriff auf Dienste im internen Netzwerk ermöglicht.

Somit werden nur noch Verbindungen, welche nach außen gehen, realisiert und es müssen keine Ausnahmeregelungen in der Firewall definiert werden, die einen Verbindungsaufbau vom Internet bzw. dem Zwischennetz in das interne Netz zulassen.

Gesamtheitliche Umsetzung

Da nicht nur Zugriffe von externen Anwendern stattfinden, wird das Grundkonzept auch auf Zugriffe im internen Netzwerk übertragen. Der maßgebliche Vorteil besteht darin, dass in diesem Fall auch im internen Netz, bei Änderungen oder Wegfall eines Service keine Firewall mehrmalig manuell konfiguriert und gepflegt werden muss.

Dadurch ergeben sich signifikante Verbesserungen hinsichtlich des Administrationsaufwandes und der Übersichtlichkeit Ihrer Netzwerkinfrastruktur.

Die Einfachheit des Sicherheitskonzepts

Der „Hive“ baut automatisch Verbindungen zum „Portproxy“ auf. Dieser hortet diese Verbindungen in einem sogenannten „Pool“. Wenn ein Anwender eine Verbindung zu einem Server aufbauen will, dann kommuniziert der Client zuerst mit dem Proxy. Dieser nimmt sich eine freie Verbindung aus dem „Pool“ und kommuniziert über diese mit dem „Hive“, der dann sämtliche Daten zum eigentlichen Ziel weiterleitet.

Da auch der kleinste Teil Ihrer Netzwerkstruktur aussieht wie ein beliebig großer Teil des Gesamtnetzwerks, werden komplexe, undurchsichtige Strukturen aufgelöst und Sie haben jederzeit den Überblick über Ihr Netzwerk.

Automatisieren Sie die Bereitstellungsprozesse Ihrer Services

Das bestproxy Sicherheitskonzept ermöglicht nicht nur den Administrationsaufwand der Firewalls signifikant zu reduzieren, sondern auch die zunehmende Beschleunigung der Bereitstellungsprozesse durch Virtualisierung und Automatisierung im IT-Betrieb zu unterstützen. Durch die Integration der dynamischen „Hive“ Komponente des bestproxy-Konzepts in Ihre Standardcontainer können Sie den nächsten Schritt der Automatisierung gehen. Sobald Sie Ihren Service oder Dienst starten, baut die Komponente automatisiert eine Verbindung zum Proxy auf und teilt diesem gleichzeitig mit welchen Port Sie zur Verfügbarkeit des Service konfiguriert haben, um diesen dann bereitzustellen.

Hinsichtlich der Administration bei Ausfall oder Abschaltung der Dienste ist es nicht mehr nötig, den dazugehörigen Port manuell zu schließen. Durch eine Korrelation zwischen Service und Port wird keine Verbindung mehr bereitgestellt, sobald der Service nicht mehr verfügbar ist. Durch diese Automatisierung vermeiden Sie ungewollte, nicht geschlossene Firewall-Ports und verbrauchen keine Arbeitsressourcen zum Überprüfen oder Schließen von Ausnahmeregelungen.

Das bestproxy Sicherheitskonzept - Im Überblick

Zero Configuration der Firewall

Wo bisher unzählige Ausnahmeregelungen für verschiedene Dienste in verschiedenen Firewalls definiert werden mussten, wird bei dem bestproxy Sicherheitskonzept jede Firewall nur einmalig konfiguriert.

Um die Netzwerkstruktur im Quelle-Senke-Prinzip umzusetzen, werden in privaten Netzwerken eingehende Anfragen grundlegend blockiert und in öffentlichen Netzwerken alle ausgehenden Verbindungen abgelehnt. Nach initialer Konfiguration müssen die Einstellungen der Firewalls nie mehr geändert werden, somit gleicht jede Netzstruktur der anderen.

Deutliche Verkürzung der Bereitsstellungsprozesse für Services

Während in herkömmlichen Netzwerken lange Wartezeiten durch verschiedene Freigabeinstanzen entstehen, fallen diese durch die zentrale Verwaltung im bestproxy Sicherheitskonzept weg. Neue Services können „per Knopfdruck“ bereitgestellt werden.

Starke Vereinfachung der Netzwerkstrukturen

Durch die manuellen Prozesse der Portverwaltung und -freigabe entstehen unübersichtliche und komplexe Strukturen, deren Verwaltung sehr fehleranfällig sein kann und daher auch ein hohes Sicherheitsrisiko darstellt. Der bestproxy automatisiert diese Prozesse über ein korreliertes Management von Diensten und Sicherheitsregeln. Das bedeutet, sobald beispielsweise ein Dienst nicht verfügbar ist, schließt sich der dazugehörige Port automatisch. Dadurch werden „Port-Leichen“ vermieden und die Anzahl der nötigen Ausnahmeregelungen auf ein Minimum reduziert. Folglich wird das Sicherheitsrisiko von Fehlkonfigurationen minimiert.

Kein Verbindungsaufbau vom unsicheren Netz ins sichere Netz,

wie vom BSI gefordert

In aktuellen Infrastrukturen stehen oftmals bereitgestellte Services in der DMZ und kommunizieren bidirektional mit beispielsweise Datenbanken oder LDAP-Servern im internen Netzwerk. Diese risikoreiche Struktur wird Dank des bestproxy abgeschafft und der Verbindungsaufbau findet nur noch unidirektional vom sicheren ins unsichere Netzwerk statt, so wie es vom BSI gefordert ist!

Monitoring und Benachrichtigung

Derzeit benötigt man separate Tools zur Überwachung und Benachrichtigung der einzelnen Services. Diese Funktionen stehen im Rahmen des bestproxy Sicherheitskonzepts bereits aus einer Hand zur Verfügung.

Automatisiertes On- & Off-Boarding von Ressourcen

Für die Bereitstellung von Diensten ist bisher eine langwierige und oftmals umständliche Prozesskette nötig. Durch die Korrelation von Diensten und Sicherheitsregeln im bestproxy Sicherheitskonzept werden diese Prozesse durch Automatisierung abgelöst. Wird beispielsweise ein Dienst abgeschaltet, so schließt sich automatisch der korrelierende Port zu diesem Service.

Top facts:

- Zero-Configuration der Firewall

- Deutliche Verkürzung der Bereitstellungsprozesse für Services

- Starke Vereinfachung der Netzwerkstrukturen

- Kein Verbindungsaufbau vom unsicheren Netz ins sichere Netz, wie vom BSI gefordert

- Monitoring und Benachrichtigung aus einer Hand

- Automatisiertes On- & Off-Boarding von Ressourcen

- Deutliche Verminderung von Risiken, welche durch die Verwaltung unübersichtlicher und komplexer Firewallstrukturen entstehen.